En este post haremos una breve introducción al concepto de la ciberdelincuencia respondiendo a las preguntas: ¿qué es la ciberdelincuencia? ¿Cuáles son los delitos informáticos más comunes? ¿Qué podemos hacer para evitarlos?

¿Te interesa?

Son muchos los delitos informáticos que se instrumentan a través de las nuevas tecnologías e Internet. Los ciberdelincuentes se valen de métodos como el phising (captar contraseñas o números de tarjetas de crédito imitando correos electrónicos de organismos u organizaciones oficiales), la monitorización de teclado, el ciberbulling (acoso escolar) o el grooming (ciberacoso sexual a menores) para conseguir sus objetivos.

Antes de nada, pongámonos en antecedentes.

¿Qué es la ciberdelincuencia?

Se podría decir que la ciberdelincuencia es aquella actividad que por medio de la red (sea pública o privada) o a través de un sistema informático “tenga como objetivo atentar a la confidencialidad, la integridad y la disponibilidad de los sistemas informáticos, de las redes y los datos, así como el uso fraudulento de tales sistemas, redes y datos”.

Dentro de los ciberdelitos también se encuentran delitos informáticos como pueden ser la suplantación de identidad, el acoso o la estafa.

A modo de ejemplo, fue sonada la paralización de cientos de empresas por el ataque de un virus informático llamado WannaCry, que se autoinstalaba en los ordenadores de trabajadores de distintas compañías y producía la encriptación de los archivos almacenados en los ordenadores conectados a la misma red.

Asimismo, también fue sonado en los medios de prensa gallegos, el curioso método que tenían un grupo de chavales de un instituto de A Estrada (Ayuntamiento de Pontevedra) para asegurarse el aprobado sin necesidad de hincar los codos.

El método consistía en instalar en los ordenadores del centro un software que monitorizaba cada una de las pulsaciones del teclado, y así permitía descifrar las contraseñas necesarias para autenticarse en distintas cuentas. Con este software un grupo de alumnos del centro pudieron acceder a varias cuentas de correo electrónico de sus profesores y obtener así los exámenes que posteriormente tendrían que realizar.

Estos son 2 ejemplos de los tipos de ciberdelitos que nos podemos encontrar.

_________________________________________________________________________________________________

También te podría interesar:

El e-commerce desde el punto de vista jurídico.

¿Qué implicaciones legales tiene un ChatBot?

¿Qué es el testamento digital?

_________________________________________________________________________________________________

A continuación, os contaremos los ciberdelitos sobre los cuales tenemos que poner especial precaución.

Las 4 amenazas más comunes asociadas a ciberdelincuencia

Ciberdelito tipo 1. Las estafas informáticas: cuya conducta consiste en realizar una actividad engañosa produciendo un desplazamiento patrimonial en perjuicio de la víctima y obteniendo así un ánimo de lucro.

La estafa informática se diferencia de la estafa normal en que los actos de engaño se dirigen a sistemas informáticos que asimismo producen el consiguiente engaño en la víctima.

Este delito informático podría considerarse como uno de los más cometidos en España, y se puede realizar por una multitud de conductas, entre las más habituales están la estafa Nigeriana, donde su autor remite a la víctima un correo electrónico prometiéndole una gran cantidad de dinero a cambio de un ingreso de una determinada cantidad por adelantado.

Dentro de este tipo de ciberdelito se encuentran:

– El phising: que consiste en la obtención fraudulenta de contraseñas bancarias con el fin de transferir dinero a otra cuenta bancaria. En estos casos la jurisprudencia ha admitido que la responsabilidad sería del proveedor de servicios de pago (el banco), salvo que se aprecie fraude o negligencia grave en la víctima.

– El carding: que consiste en un copiado de las tarjetas de crédito de la victima para realizar posteriormente una adquisición de bienes con estas.

Ciberdelito tipo 2. Los delitos informáticos de daños: Es el caso de los virus informáticos comunes y en particular el Wanna Cry entraría en este tipo delictivo. Son delitos informáticos que consiste en borrar, dañar, deteriorar, hacer inaccesibles, alterar o suprimir datos informáticos sin autorización y con un resultado gravoso para el perjudicado. Lo relevante en este delito es que no se exige una cuantía mínima para que se entienda cometido y recaiga condena.

Ciberdelito tipo 3. Las defraudaciones de telecomunicaciones: Todos hemos conocido a algún particular que se creía muy astuto al aprovecharse ilícitamente de la Wifi del vecino sin consentimiento para ello. Este tipo delictivo requiere que se le cause un perjuicio económico a la víctima, y será sancionado con la pena de multa de tres a doce meses si el perjuicio supera los 400€ .

Ciberdelito tipo 4. Los ciberdelitos contra la intimidad: Son sonados también los casos en que una persona instala en un software en un determinado dispositivo accediendo así a información personal del mismo sin la autorización de su propietario. Podría ser acusado en este caso de un delito de descubrimiento y revelación de secretos con unas penas que no son menores.

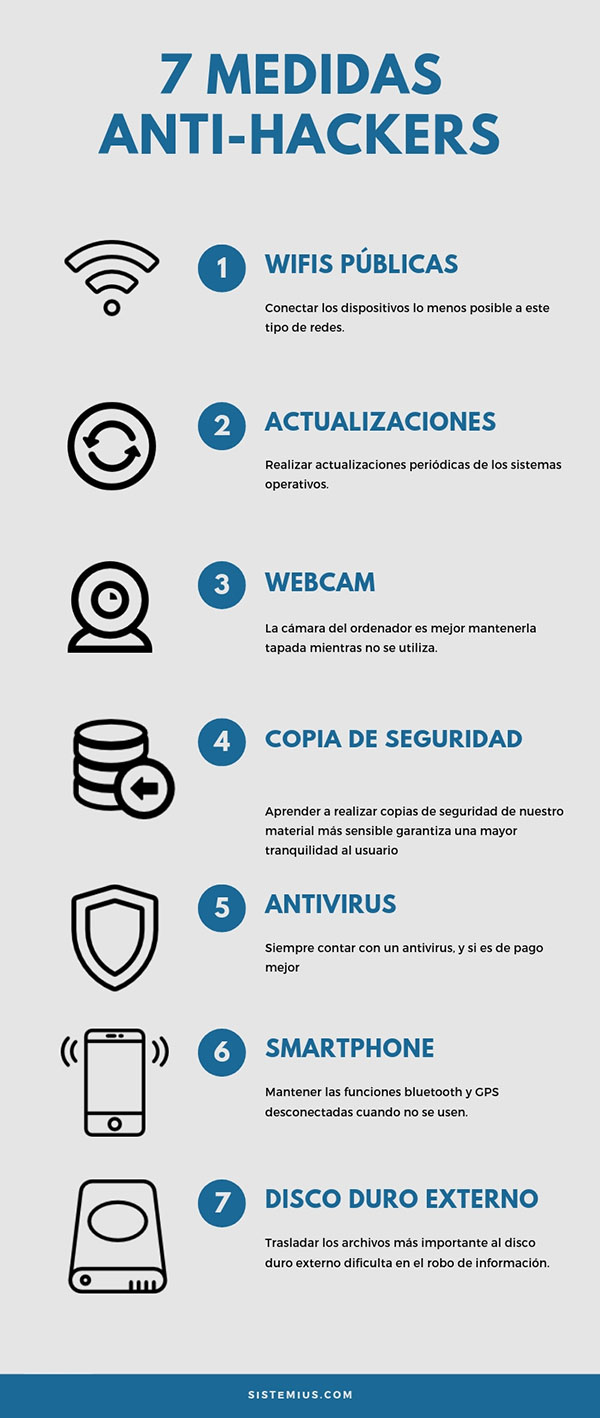

Ahora que ya conocéis un poco más el mundo de la ciberdelicuencia, aquí te dejamos 7 recomendaciones para que podáis prevenir futuros ataques hackers. ¡Esperamos que te sean de utilidad!

Conclusiones

En este artículo hemos visto qué que es un ciberdelito, tipos que existen y cómo saber cómo prevenir alguno de ellos.

Esperamos que con este artículo te haya quedado un poco más claro a qué nos referimos con «ciberdelitos» y te hayamos ayudado a estar alerta sobre este tipo de conductas delictivas que te puedes encontrar en Internet y con el uso de las nuevas tecnologías.

¿Crees que es importante aplicar medidas de prevención cuando navegas por Internet?

¿Te has encontrado alguna vez con algún delito informático o ciberdelito de este tipo?

Si te ha gustado el post, puedes compartir con un amigo/a. Y recuerda, si tienes alguna consulta o duda sobre este tema siempre podrás ponerte en contacto con nosotros haciendo clic aquí.

Otros artículos que te pueden interesar:

📢 Prevención de ciberdelitos en las empresas: La figura del Compliance Officer

Autora: Martín Esparís Figueira

Puedes estar al día de nuestras novedades siguiéndonos en nuestras redes sociales: LinkedIn, Twitter y Facebook.